📌 Token ?

프로그래밍 언어에서의 token

문법적으로 더 이상 나눌 수 없는 기본적인 언어 요소를 말한다.

키워드나 연산자, 구두점 등이 token 이 될 수 있다.

네트워크에서의 token

네트워크를 따라 돌아다니는 암호화된 비트열이다.

각 네트워크에는 오직 하나의 token 만 존재하므로 2개 이상의 컴퓨터가 동시에 메세지를 전송할 가능성을 사전에 차단한다.

보안시스템에서의 token

크레딧 카드 크기의 작은 장치를 말한다.

사용자가 처음에 암호를 입력하면, 카드는 네트워크에 접속할 수 있는 ID를 수시로 변경해가며 표시해준다.

--> 공유 자원 접근에 대한 동기화를 보장하기 위해 사용되는 추상적인 개념이다.

--> token 을 가진 사람이라면 누구나 특정 자원에 배타적 접근이 허용되고 (선택적으로) 그것을 통제할 수 있는 권한을 갖게된다.

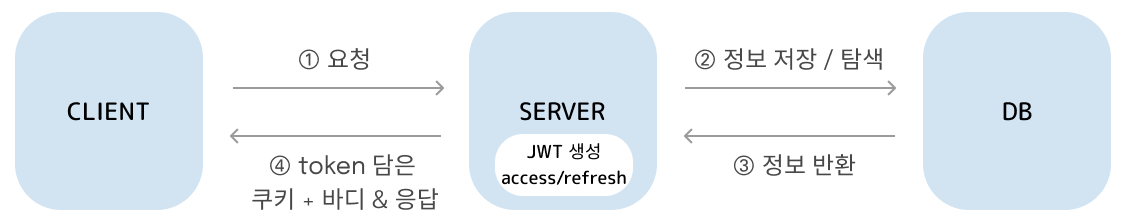

📌 Token-based Authentication 동작 과정 ?

📍 session 기반 인증과 token 기반 인증 간 ( 구현에 있어 ) 차이점이 있다면 ?

session 기반 인증은

📎 express-session 모듈을 사용했을 때 cookie 를 읽어오거나 추가할 때 별 다른 설정이 필요하지 않았다.

" 세션 쿠키 " 개념이라, cookie 의 기본값을 미리 설정해줄 수 있었다.

token 기반 인증은

세션 기반과 마찬가지로 cookie 를 활용하긴 하지만, 서버 내에 인증을 위한 공간을 따로 할당하진 않는다.

token 을 암호화하거나 복호화하는 시스템만 있으면 되기 때문이다.

--> 클라이언트단의 cookie 를 관리해줄 필요성이 없어짐 !-!

그래서 초반에는 쿠키를 예쁘게 읽어오는 작업, 후반에는 쿠키를 예쁘게 보내는 방법 등이 추가된다 ㅋㅋ

const express = require('express');

const cookieParser = require('cookie-parser');

const app = express();

app.use(cookieParser());

// 예제 코드

app.get('/', function(req, res){

// Cookies that have not been signed

console.log('Cookies: ', req.cookies);

// Cookies that have been signed

console.log('Signed Cookies: ', req.signedCookies);

})

요청이 들어오면 DB에서 일치하는 정보를 찾고, token 을 생성한 후 쿠키에 담아 응답을 보낸다.

// controller/users/login.js

// DB에서 불러온 Users TABLE

const { Users } = require('../models'); // (model/index.js)

// 토큰을 생성하고 파싱하는 모듈

const jwt = require('jsonwebtoken');

// 토큰 생성,파싱할 때 필요한 키 값들 불러올 때 사용하는 모듈

require('dotenv').config();

module.exports = (req, res) => {

// Users 테이블에서 요청과 일치하는 정보를 query 해온다.

Users.findOne({

where: { userId: req.body.userId, password: req.body.password }

})

.then((data) => {

// 등록된 회원이 아니라면 접근 불가하다고 알려준다.

if(!data){

res

.status(400)

.json({

data: null,

message: 'not authorized'

});

}

else{

// 등록된 회원이라면 access-token 과 refresh-token 을 생성한다.

const payload = data.dataValues;

delete payload.password;

// jwt모듈을 통해 토큰 생성

const access_token = jwt.sign(payload, process.env.ACCESS_SECRET, { expiresIn: 60 * 60 });

const refresh_token = jwt.sign(payload, process.env.REFRESH_SECRET);

// access-token 은 response body 에 넣고,

// refresh-token 은 header의 cookie 에 넣어 반환한다.

res

.append('Set-Cookie',

`refreshToken=${refresh_token};

SameSite=none;

Secure;

HttpOnly`)

.status(200)

.json({

data: {

accessToken: access_token

},

message: 'ok'

})

}

})

};

DB 에서 원하는 정보를 가져와 JWT 을 생성해서 클라이언트 단에 token 을 넘겨준다.

// controller/users/accessTokenRequest.js

// DB에서 불러온 Users TABLE

const { Users } = require('../models'); // (model/index.js)

// 토큰을 생성하고 파싱하는 모듈

const jwt = require('jsonwebtoken');

// 토큰 생성,파싱할 때 필요한 키 값들 불러올 때 사용하는 모듈

require('dotenv').config();

module.exports = async(req, res) => {

// request header에 authorization 값이 담긴다는 걸 확인할 수 있다.

const authorization = req.headers['authorization'];

// 인가된 토큰이 없다면,

if(!authorization){

// 등록된 회원 정보를 읽어올 수 없으므로, 승인을 거부한다.

res.status(400).json({ data: null, message: 'invalid access token' });

}

else{

// 인가된 토큰이 있다면

const token = authorization.split(' ')[1];

// 토큰을 복호화하여 원상태의 data로 복구시킨다.

const data = jwt.verify(token, process.env.ACCESS_SECRET);

// 복구된 data 와 일치하는 사용자 정보를 찾는다.

const userInfo = await Users.findOne({

where: { userId: data.userId },

});

// 만약 사용자 정보가 존재하지 않는다면

if(!userInfo){

// access-token 의 기한이 만료되었다는 얘기이므로, 반환되는 값은 없다.

res.status(403).json({ data: null, message: 'access token has been tempered' });

}

else{

// access-token 이 만료되지 않았고 && 사용자 정보가 존재한다면

const payload = userInfo.dataValues;

// 민감한 정보는 지우고

delete payload.password;

// request body 에 사용자 정보를 담아 응답한다.

res.status(200).json({ data: { userInfo: payload }, message: 'ok' });

}

}

};

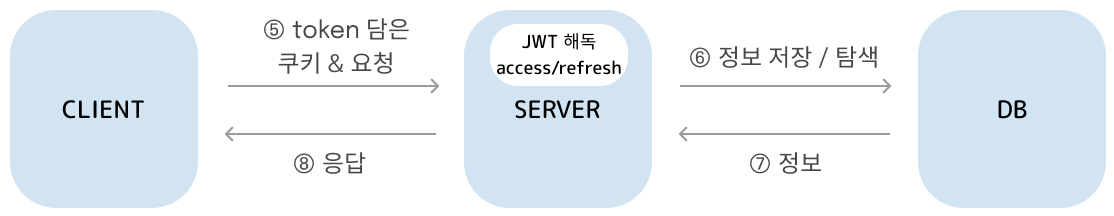

로그인 후 회원정보를 얻을 때 authorization header 에 담긴 token 을 복호화하여 DB 에 일치하는 정보가 있는지, 또 token이 (여기서는 access-token) 만료되지는 않았는지 확인하여 일치하는 정보를 반환한다 !-!

// controller/users/refreshTokenRequest.js

// DB에서 불러온 Users TABLE

const { Users } = require('../models'); // (model/index.js)

// 토큰을 생성하고 파싱하는 모듈

const jwt = require('jsonwebtoken');

// 토큰 생성,파싱할 때 필요한 키 값들 불러올 때 사용하는 모듈

require('dotenv').config();

module.exports = (req, res) => {

const refreshToken = req.cookies.refreshToken;

if(!refreshToken){

res

.status(403)

.json({

data: null,

message: 'refresh token not provided'

});

}

else{

jwt.verify(refreshToken, process.env.REFRESH_SECRET,

async function(err, data){

if(err){

res

.status(400)

.json({

data: null,

message: 'invalid refresh token, please log in again'

});

}

else{

const userInfo = await Users.findOne({

where: { userId: data.userId },

});

if(!userInfo){

res

.status(401)

.json({

data: null,

messgae: 'refresh token has been tempered'

});

}

else{

const payload = userInfo.dataValues;

delete payload.password;

const access_token = jwt.sign(payload, process.env.ACCESS_SECRET, { expiresIn: 60 * 60 });

res

.status(200)

.json({ data: {

accessToken: access_token,

userInfo: payload

},

message: 'ok'

});

}

}

}

)

}

};

refresh-token 을 처리하는 로직인데, 개선의 여지가 필요해보인다 ..!

refresh-token 은 access-token 이 만료되었을 때 서버에서 확인 후 새로운 access-token 을 발급해주기 위해 존재한다.

세컨드 확인 토큰이라고 생각하면 좋을듯

'Back-end > Server' 카테고리의 다른 글

| Session & Session-based Authentication 의 동작 과정 (0) | 2021.11.25 |

|---|

댓글